网站漏洞修复

10月20日 · 2017年

博客网页导致电脑CPU飙升的问题解决记录

1230 57 46

6月6日 · 2015年

WordPress集成SendCloud邮件代发,规避SMTP泄漏网站主机真实IP的风险

12300 89 96

1月13日 · 2015年

PHP彩蛋还是漏洞?expose_php彩蛋的触发和屏蔽方法

5265 2 4

1月12日 · 2015年

PHP跨站脚本攻击(XSS)漏洞修复思路(二)

1264 11 8

1月11日 · 2015年

PHP跨站脚本攻击(XSS)漏洞修复方法(一)

14045 36 17

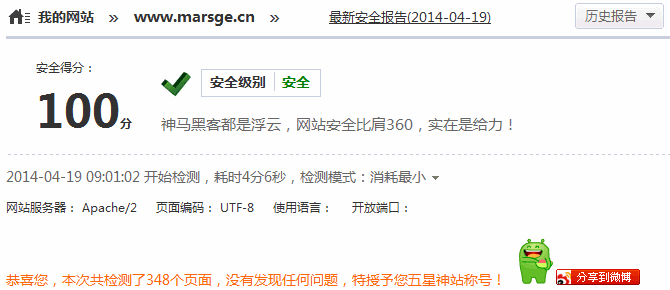

4月19日 · 2014年

网站安全检测提示“页面异常导致本地路径泄漏”的解决办法

10163 15 17